OSINT est l’acronyme pour Open Source INTelligence, ou renseignement de sources ouvertes.

C’est une discipline qui consiste à collecter des données et des informations en ligne. Ce n’est pas du hacking dans la mesure où il s’agit d’un processus de collecte de données rendues publiques volontairement ou non par les internautes. Ce sont par exemple des données glanées sur les réseaux sociaux (publications Facebook ou Instagram, tweets…), Google Maps, dans des bases de données, des mails collectés et rassemblés dans services de vérification de fuites de données…

"Le renseignement d'origine sources ouvertes est le recueil et l'analyse d'information obtenue à partir de source d'information publique." (Wikipédia)

Dans quels secteurs l’OSINT est-elle pratiquée ?

Cette pratique du recueil d’informations disponibles en ligne peut être utilisée à des fins de renseignements et de sécurité nationale. Le web et la multitude de contenus partagés par les internautes constituent un substrat particulièrement riche pour les services de renseignements.

L’OSINT est également pratiquée dans le cadre d’activité liée à l’intelligence économique. Mais aussi malheureusement par des pirates informatiques (Black Hat) qui peuvent collecter des informations sur des cibles pour pouvoir planifier leur attaque. En disposant d’éléments correspondant à une personne, l’attaquant sera en capacité de mettre en œuvre une tentative de piratage ou d’escroquerie crédible.

Enfin, c’est aussi une opportunité pour les journalistes qui vont pouvoir enquêter et mener un travail d’investigation à partir des données librement disponibles en ligne. C’est le cas notamment du journal en ligne Disclose qui avait révélé la vente d’armes françaises au Yémen utilisées contre la population. Pour découvrir et comprendre la méthodologie utilisée par les journalistes, nous vous invitons à regarder cet extrait de l’émission d’Arrêts sur image.

Trouver des informations

Il existe une quantité d’outils pour pratiquer l’OSINT pour savoir quelles données sont disponibles à la vue de tous, les croiser et produire, à partir de cette collecte, de l’information. Il y a des informations que nous publions et laissons consciemment en ligne comme un post sur les réseaux sociaux, un commentaire sur site ou un avis sur un produit acheté en ligne. Cependant, il existe aussi des données que nous laissons malgré nous et qui peuvent être récupérées à notre insu pour tenter de nous arnaquer avec du hameçonnage (date de naissance, géolocalisation, lieu de travail…).

Les outils et services que nous vous montrons sont présentés à des fins pédagogiques

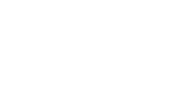

Avec le service https://tools.epieos.com/email.php, je peux savoir quels sont les comptes rattachés à un email.

Par conséquent, si un attaquant a réussi à subtiliser un mot de passe associé à une adresse email, ce dernier tentera certainement d’utiliser cette combinaison sur l’ensemble des sites associés à cette adresse mail. C’est pourquoi il est indispensable d’utiliser un mot de passe unique pour chaque service en ligne. Ainsi, si l’attaquant a trouvé le mot de passe d’un site A qui a mal sécurisé son serveur, il ne pourra pas accéder à un site B.

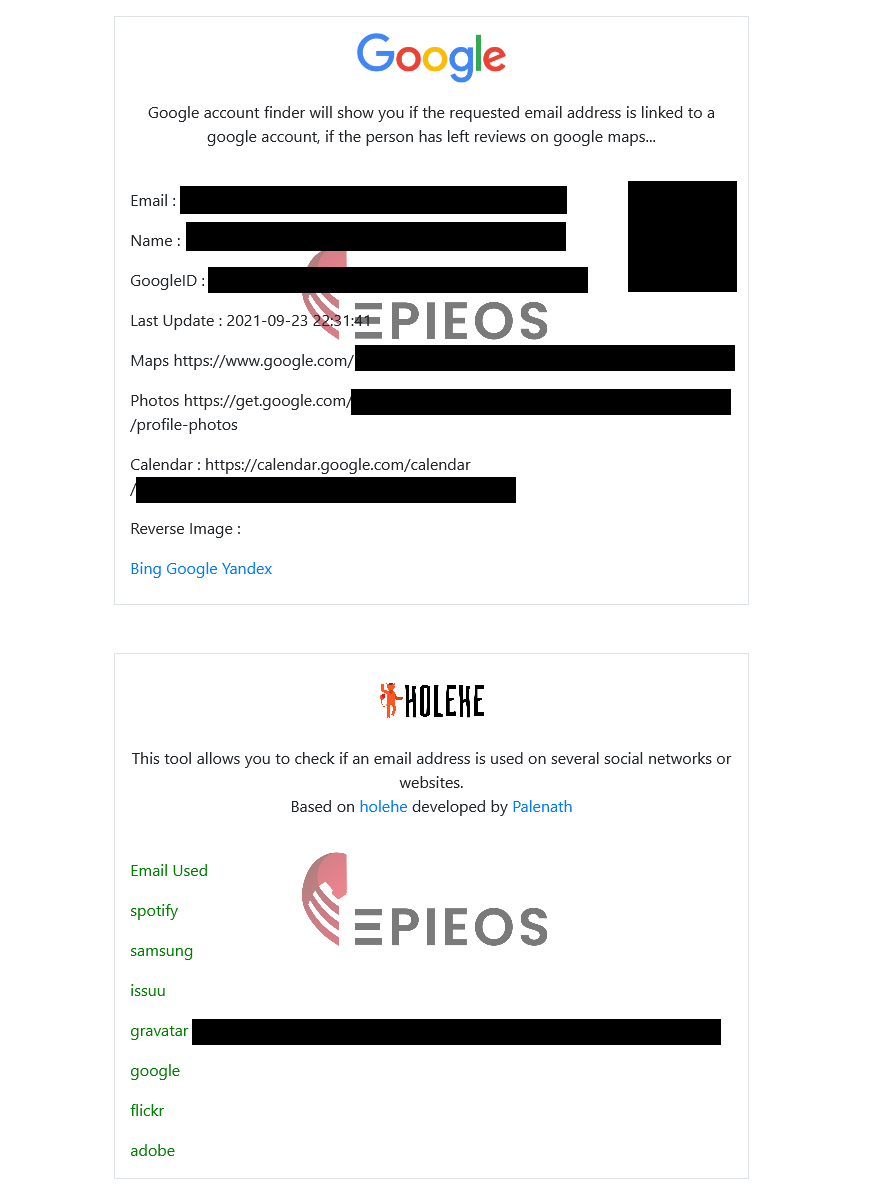

Sur le même principe, il existe l’outil Maigret qui permet de rechercher des informations à partir d’un pseudo. En croisant différentes bases de données, on peut recouper plusieurs sites pour voir afficher l’identité réelle d’une personne.

Opérateurs de recherche

Si des outils dédiés existent nécessitant plus ou moins de temps pour les prendre en main et savoir s’en servir, il existe aussi des outils du quotidien qu’on peut utiliser pour rechercher et vérifier de l’information en ligne. Parmi, il y a les opérateurs de recherche des moteurs de recherche ou des réseaux sociaux. Vous connaissez Google et l’utilisez pour effectuer des requêtes pour trouver une recette, un fait d’actualité ou une règle de grammaire. Mais connaissez-vous les Google Dorks ?

Ce sont des opérateurs de recherches avancées qui permettent de faire remonter des résultats de recherche indexés par les robots de Google. Attention, certaines données confidentielles ou qui ne sont pas destinées à être rendues publiques peuvent remontées. Les Googls Dorks peuvent donc faire apparaitre des contenus qui ont été mal sécurisés par les gestionnaires de certains sites web.

- site: Recherche un site spécifique ou les sous-domaines rattaché à un site

- site:fontenay.fr

- site:mediatheque.fontenay.fr ubuntu affichera toutes les pages qui contiennent le mot ubuntu sur le site de la médiathèque.

- site:*.fontenay.fr plotter affiche toutes les pages du domaine fontenay.fr et des sous-domaines rattachés qui contiennent le mot plotter

- filetype :pdf site:*.fontenay.fr filetype:pdf inscription after:2020 affiche les fichiers PDF du domaine fontenay.fr et des sous-domaines rattachés qui contiennent le mot inscription qui ont été publiés après 2020.

- inurl: inurl:donnees personnelles site:lemonde.fr after:2020 recherche les url qui comportent les mots « données personnelles » sur le site du Monde publiés après 2020.

- Intext : recherche les termes présents dans le corps de texte de l’ensemble d’une page web

- intext:damasio site:*.fontenay.fr affiche toutes les pages du site de la médiathèque qui contiennent le nom de l’auteur Alain Damasio.

- intitle : recherche les termes présents dans le titre d’une page web

Pour en savoir plus sur l’utilisation des Google Dorks, nous vous recommandons le visionnage de cette vidéo du site IT-Connect :

Le réseau social Twitter permet d’effectuer des recherches à partir d’opérateurs pour pouvoir cibler des contenus bien précis.

- Une expression entre guillemets pour afficher requête précise : « expression »

- Langue : lang :fr

- Since et until (depuis jusqu’à) : afficher les tweets depuis une date T et/ou afficher des tweets jusqu’à une date X. Ex « until : 2018-08-24 »

- D’un utilisateur particulier : from:NomUtilisateur

- Exclure un utilisateur en particulier : exclude:NomUtilisateur

- Déterminer une zone géographique : near:Fontenay et pour élargir la recherche dans un périmètre défini within:12km

- Exclure un caractère de recherche : l’opérateur –

- Associer des opérateurs via des parenthèses ((« termes de la recherche » OU mot-clé à rechercher) et mot-clé recherché) –Mot à exclure

- URL : permet de rechercher un mot précis dans un lien partagé sur twitter. url :mot à rechercher

Pour en apprendre davantage et maitriser les opérateurs de recherche, nous vous recommandons ce tutoriel d’Alain Michel, médiateur de ressources et services au sein du réseau Canoprof.

Des outils ont également été développés pour analyser plus en détails le compte d’un utilisateur en particulier ou ceux présents dans un endroit spécifique. C’est ce que propose notamment de faire l’outil Twint.

Outils d'analyse d'image

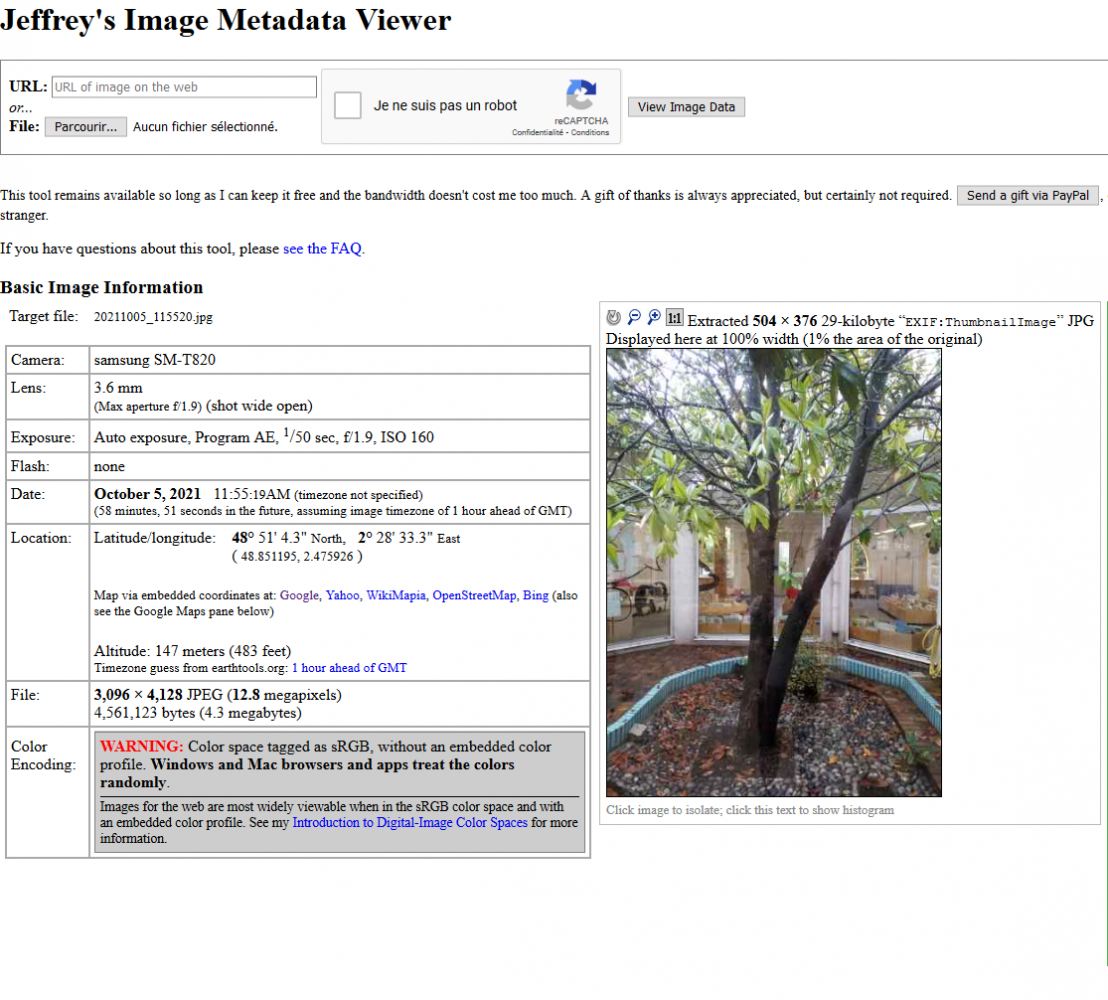

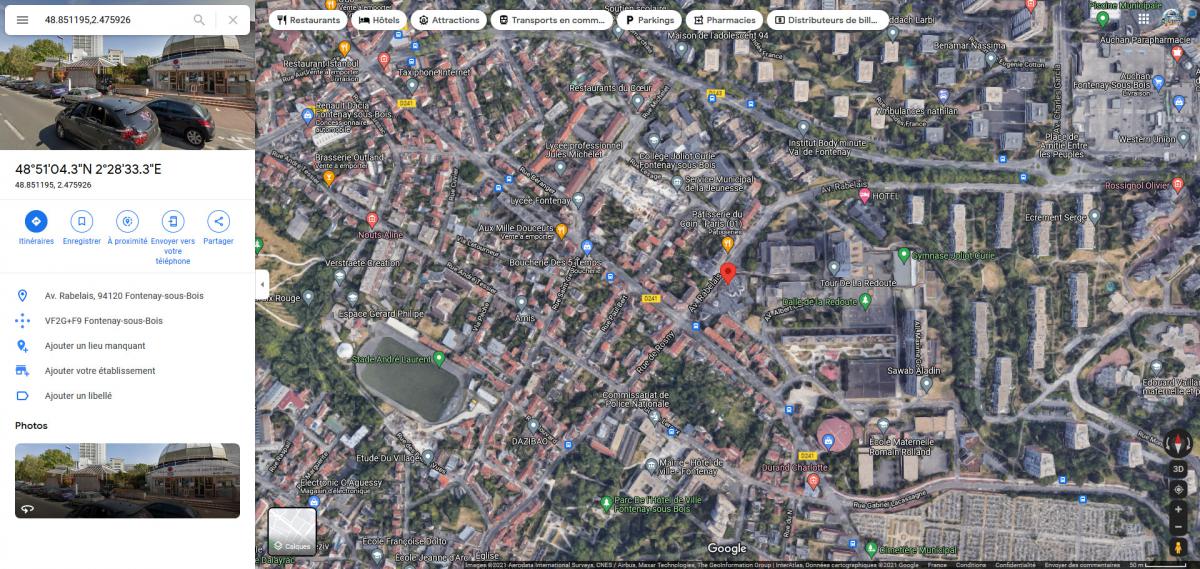

Les métadonnées d’une image

Les photos partagées sur les réseaux sociaux peuvent être bavardes et révéler un certain nombre d’informations. Pendant longtemps, les clichés diffusés sur les réseaux sociaux contenaient des métadonnées très précises comme les coordonnées GPS du lieu où la photo a été prise. Depuis quelques années, les plateformes comme Twitter suppriment les métadonnées GPS des photos. Si les réseaux sociaux peuvent supprimer certaines métadonnées des photos, ils ne suppriment pas les contenus qu’on peut voir sur l’image : mot de passe écrit sur un post-it ou des empreintes digitales. Ces éléments sont autant d’informations clés qui peuvent être utilisés dans une démarche d’OSINT.

Pour visualiser, les métadonnées d’une photo, il existe plusieurs outils en ligne comme exif.regex.info/exif.cgi

L’analyse d’images peut être complétée par d’autres outils qui permettent de faire parler l’image en observant la topographie ou la position du soleil en fonction de la journée. A partir d’une simple photo prise en avion et en recoupant les données, on peut parvenir à identifier le vol, la localisation et la destination. Nous vous invitons à parcourir cet article qui décrit étape par étape comment l’auteur est parvenu à identifier le vol à partir d’une photo qui ne donne a priori aucune information.

L’analyse d’images peut être complétée par d’autres outils qui permettent de faire parler l’image en observant la topographie ou la position du soleil en fonction de la journée. A partir d’une simple photo prise en avion et en recoupant les données, on peut parvenir à identifier le vol, la localisation et la destination. Nous vous invitons à parcourir cet article qui décrit étape par étape comment l’auteur est parvenu à identifier le vol à partir d’une photo qui ne donne a priori aucune information.

« En conclusion, nous pouvons affirmer, avec relativement peu de doutes, que cette personne est partie le Dimanche 30 Août 2020, à bord du vol V72606 au départ de Nantes et à destination de Bastia (Corse). De plus, la photo a été prise aux alentours de Upaix, à la frontière entre les Hautes-Alpes et les Alpes de Haute Provence. » (Source : Haax.fr)

Conclusion

Est-ce qu’il faut avoir peur ? Non, ce n’est pas nécessaire. En revanche, il faut avoir à l’esprit que nous laissons des traces qui semblent invisibles mais qui peuvent se retourner contre nous si une personne malintentionnée souhaite nous piéger. Mais sommes-nous tous égaux face aux cybermenaces ? Les méthodes et les techniques à adopter dépendent du modèle de menace auquel nous sommes confrontés. Il est évident qu’une personnalité politique de haut rang une entreprise stratégique ne représentent pas le même modèle de menace qu’un particulier. Cependant, il est toujours utile d’adopter des gestes d’hygiène numérique pour limiter les risques. Cela commence par l’usage de mot de passe unique mais aussi par le cloisonnement de ses activités numériques en utilisant plusieurs boîtes mails pour le loisir, pour l’administratif, pour le professionnel… Par ailleurs, cela signifie également de prendre le temps de configurer ses appareils pour qu’ils ne soient pas trop bavards. Autrement dit, activer la localisation que quand cela est nécessaire, accorder des permissions légitimes aux applications et refuser les demandes inutiles au fonctionnement ou encore ne pas partager d’informations sur les réseaux sociaux qui pourraient être utilisées contre nous.

Si cet article sur l’OSINT vous a plus et vous souhaitez tester et explorer l’état d’esprit de la démarche OSINT, nous vous recommandons ces contenus :